"未命名"相关数据

更新时间:2024-01-26镝数聚为您整理了"未命名"的相关数据,搜报告,找数据,就来镝数聚,镝数聚帮您洞察行业动态,了解行业趋势。

截至2013年宁夏省政府命名群众体育场地统计表该数据包含了截至2013年宁夏省政府命名群众体育场地统计表。数量合计为23个。2013年发布时间:2021-07-27

截至2013年宁夏省政府命名群众体育场地统计表该数据包含了截至2013年宁夏省政府命名群众体育场地统计表。数量合计为23个。2013年发布时间:2021-07-27 ESCAP_WMO台风委员会西北太平洋和南中国海热带气旋命名表本数据记录ESCAP_WMO台风委员会西北太平洋和南中国海热带气旋命名表。表中包含了台风的中英文名以及名字来源信息。2020年发布时间:2020-07-30

ESCAP_WMO台风委员会西北太平洋和南中国海热带气旋命名表本数据记录ESCAP_WMO台风委员会西北太平洋和南中国海热带气旋命名表。表中包含了台风的中英文名以及名字来源信息。2020年发布时间:2020-07-30 商贸零售行业周报:双美生物发布胶原蛋白新品,巨子生物规范产品命名2022年发布时间:2023-02-16

商贸零售行业周报:双美生物发布胶原蛋白新品,巨子生物规范产品命名2022年发布时间:2023-02-16 农业转基因玉米专题研究:转基因带来量价提升,精选综合性龙头如若转基因放开后,不仅种业利润空间扩容,而且行业龙头的市占率将借此得到大幅提升。本次转基因命名提到玉米和大豆存在放开玉米转基因的可能,整体超预期。2019-2020年发布时间:2020-09-09

农业转基因玉米专题研究:转基因带来量价提升,精选综合性龙头如若转基因放开后,不仅种业利润空间扩容,而且行业龙头的市占率将借此得到大幅提升。本次转基因命名提到玉米和大豆存在放开玉米转基因的可能,整体超预期。2019-2020年发布时间:2020-09-09 截至2020年世界对台风名称的分类该统计数据包含了截至2020年世界对台风名称的分类。其中以动物命名的占比为24.29%。2020年发布时间:2020-08-03

截至2020年世界对台风名称的分类该统计数据包含了截至2020年世界对台风名称的分类。其中以动物命名的占比为24.29%。2020年发布时间:2020-08-03 2006-2010年中国“十一五”期间残疾人法律援助机构与服务情况该统计数据包含了2006-2010年我国“十一五”期间残疾人法律援助机构情况。2010年全国建立残疾人法律援助(服务)中心2934个,命名了8898个维权示范岗。2006-2010年发布时间:2020-08-07

2006-2010年中国“十一五”期间残疾人法律援助机构与服务情况该统计数据包含了2006-2010年我国“十一五”期间残疾人法律援助机构情况。2010年全国建立残疾人法律援助(服务)中心2934个,命名了8898个维权示范岗。2006-2010年发布时间:2020-08-07 计算机行业动态报告:从K歌软件看汽车操作系统的星辰大海:移动的“超级电脑”2021年11月28日,蔚宋发布基于Aspen3.0.0车机系统的Aspen3.0.7版本的更新.Aspen即为“山杨树”,该系统的命名代表了蔚来将以高大挺直且顽强的姿态为ES8、ES6、EC6车型带来全新变化。2021年发布时间:2021-12-17

计算机行业动态报告:从K歌软件看汽车操作系统的星辰大海:移动的“超级电脑”2021年11月28日,蔚宋发布基于Aspen3.0.0车机系统的Aspen3.0.7版本的更新.Aspen即为“山杨树”,该系统的命名代表了蔚来将以高大挺直且顽强的姿态为ES8、ES6、EC6车型带来全新变化。2021年发布时间:2021-12-17 2015年中国外包企业邮箱市场研究报告具有垃圾件i过、历达画于功能,安全性高于免费邮箱。以公司域名作为邮箱后缀,宣传在邮件来往过程中能够同时达到宣传企业形象的效果。业形用户可自由分配地址、自主命名、分组群发等,可与企业内部管理系统绑定,方便企业的统—管理2015年发布时间:2021-09-24

2015年中国外包企业邮箱市场研究报告具有垃圾件i过、历达画于功能,安全性高于免费邮箱。以公司域名作为邮箱后缀,宣传在邮件来往过程中能够同时达到宣传企业形象的效果。业形用户可自由分配地址、自主命名、分组群发等,可与企业内部管理系统绑定,方便企业的统—管理2015年发布时间:2021-09-24 海外创新案例-汽车科技篇-Aurora美国无人驾驶初创公司Aurora,在四年时间里累计获得了超22亿美元融资,并计划于2021年年底与特殊目的收购公司(SPAC)合并,在纳斯达克上市。上市完成后估值预计将达130亿美元,合并后的新公司将被命名为Aurora Innovation Inc.,股票代码为“AUR”。2021年发布时间:2021-09-22

海外创新案例-汽车科技篇-Aurora美国无人驾驶初创公司Aurora,在四年时间里累计获得了超22亿美元融资,并计划于2021年年底与特殊目的收购公司(SPAC)合并,在纳斯达克上市。上市完成后估值预计将达130亿美元,合并后的新公司将被命名为Aurora Innovation Inc.,股票代码为“AUR”。2021年发布时间:2021-09-22 商贸零售行业医美产业链深度剖析之五:绘医美产品图谱,鉴他山之石功过医美产品层出不穷,目前缺乏统一的分析框架;同时,产品命名眼花缭乱,名称以成分名、营销卖点、甚至操作方式等不同口径确定,增加了研究难度。我们基于产品功能进行分类,类似功能的产品可通过作用方式及效果进行优劣对比;同时围绕产品实际功效、并深扒国药监局产品注册口径,力图还原市场产品实际竞争格局。根据功能我们做如下区分。2021年发布时间:2021-07-27

商贸零售行业医美产业链深度剖析之五:绘医美产品图谱,鉴他山之石功过医美产品层出不穷,目前缺乏统一的分析框架;同时,产品命名眼花缭乱,名称以成分名、营销卖点、甚至操作方式等不同口径确定,增加了研究难度。我们基于产品功能进行分类,类似功能的产品可通过作用方式及效果进行优劣对比;同时围绕产品实际功效、并深扒国药监局产品注册口径,力图还原市场产品实际竞争格局。根据功能我们做如下区分。2021年发布时间:2021-07-27 007黑客组织及其地下黑产活动分析报告我们从2011年开始发现Hook007家族恶意代码,通过我们的持续监控和分析,幕后庞大的黑客组织逐渐浮出水面,我们将该组织命名007组织。该组织最早从2007年开始进行制作并传播恶意代码,窃取用户数据、虚拟财产等互联网地下产业链活动,一直活跃至今。这是我们目前捕获到的影响范围最大,持续时间最长的地下产业链活动。2015年发布时间:2021-04-07

007黑客组织及其地下黑产活动分析报告我们从2011年开始发现Hook007家族恶意代码,通过我们的持续监控和分析,幕后庞大的黑客组织逐渐浮出水面,我们将该组织命名007组织。该组织最早从2007年开始进行制作并传播恶意代码,窃取用户数据、虚拟财产等互联网地下产业链活动,一直活跃至今。这是我们目前捕获到的影响范围最大,持续时间最长的地下产业链活动。2015年发布时间:2021-04-07 “地狱火”手机病毒——源自安卓系统底层的威胁早在2016年1月,360安全中心就已经发现并能够查杀此病毒,病毒作者得寸进尺、肆意扩大传播,通过不断更新升级,经过不到半年的时间里感染量已过百万。通过分析,我们发现此病毒已经寄生到系统底层,定时恢复APK实现自我保护。在手机病毒发展史上,首次利用了在Android系统中通过修改系统BootImage、替换系统核心文件的方式实现自我保护的病毒,因此我们命名它为:“地狱火”手机病毒。2016年发布时间:2021-03-23

“地狱火”手机病毒——源自安卓系统底层的威胁早在2016年1月,360安全中心就已经发现并能够查杀此病毒,病毒作者得寸进尺、肆意扩大传播,通过不断更新升级,经过不到半年的时间里感染量已过百万。通过分析,我们发现此病毒已经寄生到系统底层,定时恢复APK实现自我保护。在手机病毒发展史上,首次利用了在Android系统中通过修改系统BootImage、替换系统核心文件的方式实现自我保护的病毒,因此我们命名它为:“地狱火”手机病毒。2016年发布时间:2021-03-23 电子行业华为终端缺芯后的情境推演:朝来寒雨晚来风,今秋落花予谁红2014年初,首款以“麒麟”命名的芯片——麒麟910发布,2020年推出麒麟9000。麒麟芯片有7、8、9三个系列,分别定位中端系列、高端系列、旗舰系列。最先进半导体制程是旗舰机型的核心卖点之一。华为旗舰机型使用7nm制程已有3 年,2020年的麒麟9000系列已进入5nm制程。主芯片技术更迭太快,旗舰机型的热销周期为1年左右,因此提前1年囤主芯片并不适用于旗舰机型。2020年发布时间:2021-02-02

电子行业华为终端缺芯后的情境推演:朝来寒雨晚来风,今秋落花予谁红2014年初,首款以“麒麟”命名的芯片——麒麟910发布,2020年推出麒麟9000。麒麟芯片有7、8、9三个系列,分别定位中端系列、高端系列、旗舰系列。最先进半导体制程是旗舰机型的核心卖点之一。华为旗舰机型使用7nm制程已有3 年,2020年的麒麟9000系列已进入5nm制程。主芯片技术更迭太快,旗舰机型的热销周期为1年左右,因此提前1年囤主芯片并不适用于旗舰机型。2020年发布时间:2021-02-02 APT-C-06组织在全球范围内首例使用“双杀”0day漏洞(CVE-2018-8174)发起的APT攻击分析及溯源日前,360核心安全事业部高级威胁应对团队在全球范围内率先监控到了一例使用0day漏洞的APT攻击,捕获到了全球首例利用浏览器0day漏洞的新型Office文档攻击,我们将该漏洞命名为“双杀”漏洞。该漏洞影响最新版本的IE浏览器及使用了IE内核的应用程序。用户在浏览网页或打开Office文档时都可能中招,最终被黑客植入后门木马完全控制电脑。对此,我们及时向微软分享了该0day漏洞的相关细节,并第一时间对该APT攻击进行了分析和追踪溯源,确认其与APT-C-06组织存在关联。2018年4月18日,在监控发现该攻击活动后,360核心安全事业部高级威胁应对团队在当天就与微软积极沟通,将相关细节信息提交到微软。微软在4月20日早上确认此漏洞,并于5月8号发布了官方安全补丁,对该0day漏洞进行了修复,并将其命名为CVE-2018-8174。在漏洞得到妥善解决后,我们于5月9日发布本篇报告,对攻击活动和0day漏洞进一步的技术披露。2018年发布时间:2021-04-07

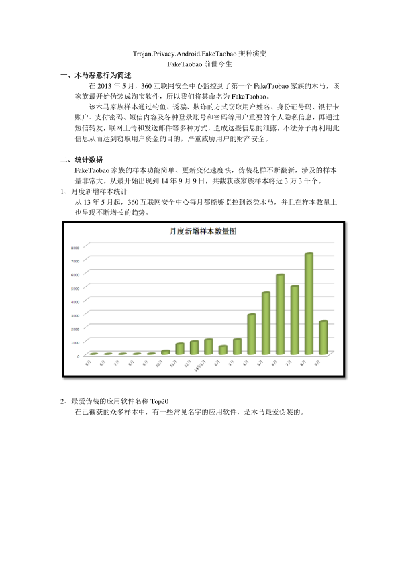

APT-C-06组织在全球范围内首例使用“双杀”0day漏洞(CVE-2018-8174)发起的APT攻击分析及溯源日前,360核心安全事业部高级威胁应对团队在全球范围内率先监控到了一例使用0day漏洞的APT攻击,捕获到了全球首例利用浏览器0day漏洞的新型Office文档攻击,我们将该漏洞命名为“双杀”漏洞。该漏洞影响最新版本的IE浏览器及使用了IE内核的应用程序。用户在浏览网页或打开Office文档时都可能中招,最终被黑客植入后门木马完全控制电脑。对此,我们及时向微软分享了该0day漏洞的相关细节,并第一时间对该APT攻击进行了分析和追踪溯源,确认其与APT-C-06组织存在关联。2018年4月18日,在监控发现该攻击活动后,360核心安全事业部高级威胁应对团队在当天就与微软积极沟通,将相关细节信息提交到微软。微软在4月20日早上确认此漏洞,并于5月8号发布了官方安全补丁,对该0day漏洞进行了修复,并将其命名为CVE-2018-8174。在漏洞得到妥善解决后,我们于5月9日发布本篇报告,对攻击活动和0day漏洞进一步的技术披露。2018年发布时间:2021-04-07 FakeTaobao系列木马变种演变2013年5月,360互联网安全中心监控到了第一个FakeTaobao家族的木马,该家族最开始伪装成淘宝软件,所以我们将其命名为FakeTaobao。该木马家族样本通过钓鱼、诱骗、欺诈的方式窃取用户姓名、身份证号码、银行卡账户、支付密码、短信内容及各种登录账号和密码等用户重要的个人隐私信息,再通过短信转发,联网上传和发送邮件等多种方式,造成这些信息的泄露,不法分子再利用此信息从而达到窃取用户资金的目的,严重威胁用户的财产安全。2015年发布时间:2021-04-07

FakeTaobao系列木马变种演变2013年5月,360互联网安全中心监控到了第一个FakeTaobao家族的木马,该家族最开始伪装成淘宝软件,所以我们将其命名为FakeTaobao。该木马家族样本通过钓鱼、诱骗、欺诈的方式窃取用户姓名、身份证号码、银行卡账户、支付密码、短信内容及各种登录账号和密码等用户重要的个人隐私信息,再通过短信转发,联网上传和发送邮件等多种方式,造成这些信息的泄露,不法分子再利用此信息从而达到窃取用户资金的目的,严重威胁用户的财产安全。2015年发布时间:2021-04-07 信视角看债:基础设施长期债券的兴起1998年长期建设国债即作为支持基础设施建设的债券开始发行。1998年,受亚洲金融危机影响,我国经济遭受冲击。在此情况下长期国债应运而生,其后财政部发行1000亿元长期国债用于基础设施建设投资,2000年将其命名为“长期建设国债”,持续发行至2008年(期限均为10年,到期未用完展期10年),共计1.13万亿元。这部分资金因不属于中央财政本级支出,不列入中央预算,也不计入财政赤字,仅作为地方预算资产负债表下的误差项进行处理,因央地财权事权不明晰,该国债实质上成为了预算外的财政扩张。2021年发布时间:2021-07-27

信视角看债:基础设施长期债券的兴起1998年长期建设国债即作为支持基础设施建设的债券开始发行。1998年,受亚洲金融危机影响,我国经济遭受冲击。在此情况下长期国债应运而生,其后财政部发行1000亿元长期国债用于基础设施建设投资,2000年将其命名为“长期建设国债”,持续发行至2008年(期限均为10年,到期未用完展期10年),共计1.13万亿元。这部分资金因不属于中央财政本级支出,不列入中央预算,也不计入财政赤字,仅作为地方预算资产负债表下的误差项进行处理,因央地财权事权不明晰,该国债实质上成为了预算外的财政扩张。2021年发布时间:2021-07-27 蔓灵花(APT-C-08)移动平台攻击活动揭露2019年8月,360烽火实验室在日常样本分析中发现一新型Android木马,根据其CC特点将其命名为SlideRAT,深入分析后发现该家族木马属于蔓灵花组织。此后,我们对该家族样本进行持续监控,2019年11初,我们发现SlideRAT攻击中国军工行业从事人员,11月中旬,该家族样本开始攻击中国驻巴基斯坦人员。短短半个月内,蔓灵花组织在移动平台至少进行了两次的攻击活动,且受害者均为中国人,我们猜测随着年关将近,该时间段为该组织针对我国攻击的高发期。鉴于此我们决定通过已有情报和数据,将该家族在移动平台的攻击活动进行揭露。2019年发布时间:2020-06-08

蔓灵花(APT-C-08)移动平台攻击活动揭露2019年8月,360烽火实验室在日常样本分析中发现一新型Android木马,根据其CC特点将其命名为SlideRAT,深入分析后发现该家族木马属于蔓灵花组织。此后,我们对该家族样本进行持续监控,2019年11初,我们发现SlideRAT攻击中国军工行业从事人员,11月中旬,该家族样本开始攻击中国驻巴基斯坦人员。短短半个月内,蔓灵花组织在移动平台至少进行了两次的攻击活动,且受害者均为中国人,我们猜测随着年关将近,该时间段为该组织针对我国攻击的高发期。鉴于此我们决定通过已有情报和数据,将该家族在移动平台的攻击活动进行揭露。2019年发布时间:2020-06-08 12座城:世界城市房地产的投资与使用成本2005年至2011年间,上海、孟买、莫斯科、香港以及新加坡这些“新世界”城市的房地产表现远远优于伦敦、纽约、巴黎、东京以及悉尼。2011年至2015年间“旧世界”城市的表现更为出色。“新世界”国家的经济增长与财富累积进程放缓,而欧美国家则在经济复苏的推动下迎来房地产市场的新生。除房地产市场增长点自东向西转移以外,世界级城市中有“新人”加入。值得注意的是,房地产复苏的光辉没有“普照”旧世界市场,而是集中在深受居民与投资者青睐、数字创意经济发达的城市。这一现象同时说明,一些规模较小的城市正昂首阔步挺进世界级城市圈,在数字新时代与大城市同台竞技。本文将柏林以及都柏林纳入世界级城市研究范围。考虑到其城市规模以及全球背景下领先同类城市的经济发展水平,将其与旧金山一并命名为“新贵”城市。2016年发布时间:2020-08-11

12座城:世界城市房地产的投资与使用成本2005年至2011年间,上海、孟买、莫斯科、香港以及新加坡这些“新世界”城市的房地产表现远远优于伦敦、纽约、巴黎、东京以及悉尼。2011年至2015年间“旧世界”城市的表现更为出色。“新世界”国家的经济增长与财富累积进程放缓,而欧美国家则在经济复苏的推动下迎来房地产市场的新生。除房地产市场增长点自东向西转移以外,世界级城市中有“新人”加入。值得注意的是,房地产复苏的光辉没有“普照”旧世界市场,而是集中在深受居民与投资者青睐、数字创意经济发达的城市。这一现象同时说明,一些规模较小的城市正昂首阔步挺进世界级城市圈,在数字新时代与大城市同台竞技。本文将柏林以及都柏林纳入世界级城市研究范围。考虑到其城市规模以及全球背景下领先同类城市的经济发展水平,将其与旧金山一并命名为“新贵”城市。2016年发布时间:2020-08-11 Darkhotel(APT-C-06)组织利用Thinmon后门框架的多起攻击活动揭秘2020年3月期间,360安全大脑发现并披露了涉半岛地区APT组织Darkhotel(APT-C-06)利用VPN软件漏洞攻击我国政府机构和驻外机构的APT攻击行动。在攻击行动中Darkhotel(APT-C-06)组织使用了一系列新型的后门框架,该后门程序未被外界披露和定义过,360高级威胁研究院根据攻击组件的文件名将其命名为“Thinmon”后门框架。通过对Darkhotel(APT-C-06)组织利用“Thinmon”后门框架实施攻击活动的追踪,我们发现该组织最早从2017年就开始利用该后门框架实施了长达三年时间的一系列攻击活动,其攻击意图主要在于长期监控和窃取机密文件,受害者主要集中在我国华北和沿海地区,被攻击目标主要包括政府机构、新闻媒体、大型国企、外贸企业等行业,占比最大的为外贸及涉外机构。在这三年多的时间内,该组织不断更新后门框架,持续对目标发起攻击。2020年发布时间:2021-04-07

Darkhotel(APT-C-06)组织利用Thinmon后门框架的多起攻击活动揭秘2020年3月期间,360安全大脑发现并披露了涉半岛地区APT组织Darkhotel(APT-C-06)利用VPN软件漏洞攻击我国政府机构和驻外机构的APT攻击行动。在攻击行动中Darkhotel(APT-C-06)组织使用了一系列新型的后门框架,该后门程序未被外界披露和定义过,360高级威胁研究院根据攻击组件的文件名将其命名为“Thinmon”后门框架。通过对Darkhotel(APT-C-06)组织利用“Thinmon”后门框架实施攻击活动的追踪,我们发现该组织最早从2017年就开始利用该后门框架实施了长达三年时间的一系列攻击活动,其攻击意图主要在于长期监控和窃取机密文件,受害者主要集中在我国华北和沿海地区,被攻击目标主要包括政府机构、新闻媒体、大型国企、外贸企业等行业,占比最大的为外贸及涉外机构。在这三年多的时间内,该组织不断更新后门框架,持续对目标发起攻击。2020年发布时间:2021-04-07 叙利亚地区的定向攻击活动2014年11月起至今,黄金鼠组织(APT-C-27)对叙利亚地区展开了有组织、有计划、有针对性的长时间不间断攻击,攻击平台主要包括Windows与Android,截至目前我们一共捕获了Android样本29个,Windows样本55个,涉及的C&C域名9个,PC与Android端间谍软件主要伪装成Telegram等聊天软件,并通过水坑等攻击方式配合社会工程学手段进行渗透,相关恶意可执行程序多为“.exe”和“.scr”扩展名,但是这些程序都伪装成Word、聊天工具图标,并通过多种诱导方式诱导用户中招,攻击者在诱饵文档命名时也颇为讲究,如“حمص تلبيسة قصف بالهاون”(炮击霍姆斯),此类文件名容易诱惑用户点击,攻击者针对PC平台使用了大量的攻击载荷,包括Multi-stage Dropper、njRAT、VBS脚本、JS脚本、Downloader等恶意程序,此类恶意程序多为远控,主要功能包括上传下载文件、执行shell等,Android端后门程序功能主要包括定位、短信拦截、电话录音等,并且还会收集文档、图片、联系人、短信等情报信息,通过相关信息的分析,发现该组织极有可能来自阿拉伯国家。2017年发布时间:2021-04-07

叙利亚地区的定向攻击活动2014年11月起至今,黄金鼠组织(APT-C-27)对叙利亚地区展开了有组织、有计划、有针对性的长时间不间断攻击,攻击平台主要包括Windows与Android,截至目前我们一共捕获了Android样本29个,Windows样本55个,涉及的C&C域名9个,PC与Android端间谍软件主要伪装成Telegram等聊天软件,并通过水坑等攻击方式配合社会工程学手段进行渗透,相关恶意可执行程序多为“.exe”和“.scr”扩展名,但是这些程序都伪装成Word、聊天工具图标,并通过多种诱导方式诱导用户中招,攻击者在诱饵文档命名时也颇为讲究,如“حمص تلبيسة قصف بالهاون”(炮击霍姆斯),此类文件名容易诱惑用户点击,攻击者针对PC平台使用了大量的攻击载荷,包括Multi-stage Dropper、njRAT、VBS脚本、JS脚本、Downloader等恶意程序,此类恶意程序多为远控,主要功能包括上传下载文件、执行shell等,Android端后门程序功能主要包括定位、短信拦截、电话录音等,并且还会收集文档、图片、联系人、短信等情报信息,通过相关信息的分析,发现该组织极有可能来自阿拉伯国家。2017年发布时间:2021-04-07